Metasploit ha rilasciato un John the Ripper con integrazione del celebre tool di Password Cracker in Metasploit. Ora è direttamente possibile craccare le password deboli riuniti in file hash, o LANMAN / NTLM, hashdump in msfconsole .

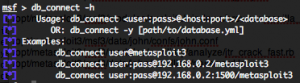

JTR è integrato come ” modulo “ausiliario, chiamato” jtr_crack_fast “e può essere utilizzato digitando il seguente comando:

![]()

Per poter utilizzare questo modulo ausiliario è necessario avere il supporto Metasploit database ( postgres o mysql ) e collegare a questo database. Per creare e / o collegarsi a un database, è sufficiente digitare i comandi seguenti:

Se non si dispone di un database esistente, ” db_connect ” bisogna creare il database. Inoltre è possibile utilizzare ” db_status “per verificare la vostra connessione.

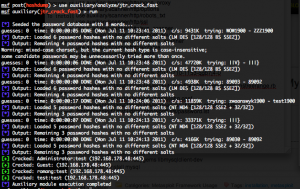

Una volta che avrete sfruttato una finestra di Windows e ottenuto una sessione con privilegi di sistema, è possibile raccogliere tutti LANMAN / NTLM hasdumps con il comando ” hashdump modulo”.

![]()

Tutti hasdumps raccolti sono memorizzati nella ” tabella ” del database. Ora, che avete hashdumps nel database si tenta di violare le password deboli con il Metasploit integrato con John the Ripper a vostra disposizione.

Se la password è craccata con successo, poi vengono anche memorizzati nel database. Metasploit costruiscono in JTR un vocabolario standard e regole da linea di comando, ma è anche possibile fornire al modulo il percorso della directory che contiene JTR e anche il percorso assoluto del file eseguibile JTR ( JOHN_PATH ).

Per trovare il file la path giusta è ” john.conf file “si trova di default in” / opt/metasploit3/msf3/data/john/confs/john.conf ” mentre per la lista di parole dovete andare in / opt/metasploit3/msf3/data/john/wordlists/password.lst “.